IT-drift & Support

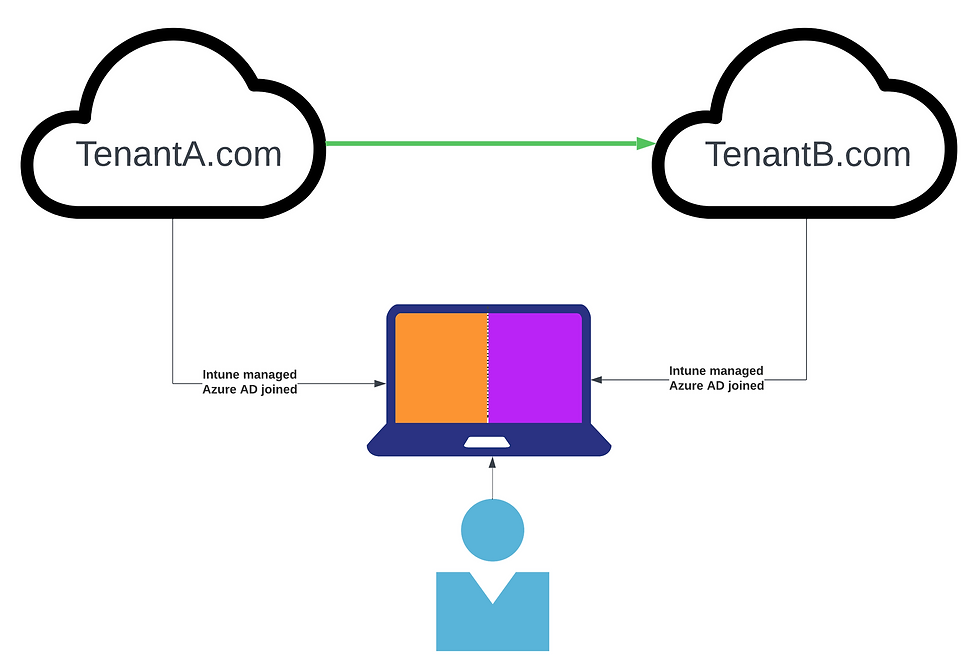

Migrering Tenant to Tenant PC

Migrering Tenant A til Tenant B

Tenant A vil være kilden eller den opprinnelige Tenanten som vi migrerer fra.

Tenant B vil være målet, eller destinasjonsleieren som vi migrerer til.

Forutsetninger for Tenant A

Vi vil anta følgende om Tenant A:

- Brukere har en minimumslisens for Intune og Azure AD Premium P1

- Enheter er registrert i Autopilot

- Enhetene er koblet til Azure AD (ikke lokal Active Directory koblet til)

- Enheter er registrert i Intune

Forutsetninger for migrering

Nå med enhver migrering, må en faktisk migrering skje. La oss ta følgende antagelser om den migreringen:

- Nye identiteter er opprettet for brukere i Tenant B

- Brukerdata er iscenesatt og overført til Tenant B

Forutsetninger for Tenant B

Vi vil da anta følgende om Tenant B:

- Brukere har en minimumslisens for Intune og Azure AD Premium P1

- Intune er konfigurert til å støtte de ønskede konfigurasjonene, applikasjonene og policyen for å støtte enheter

Oppgaver – slik fungerer prosessen

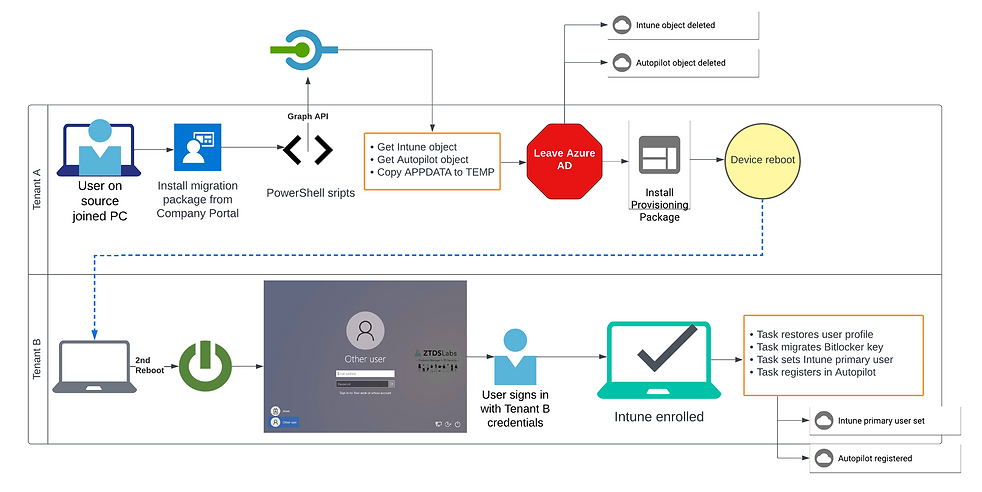

Med forutsetningene på plass, gjennomfører vi migreringen med en serie skript. Her er oversikten:

- Migreringsapppakke (.intunewin) gjøres tilgjengelig for brukere via Intune Company Portal

- Brukeren installerer migreringsappen

- Applikasjonen pakker ut serier med skript til den lokale PC-en og begynner å kjøre det primære PowerShell-skriptet som utfører følgende:

- Autentiserer til Tenant A ved hjelp av Microsoft Graph API med appregistrering

- Samler inn enhetsinformasjon fra Tenant A

- Kopier %APPDATA% og %LOCALAPPDATA% til et midlertidig sted

- Fjern tidligere MDM-registreringer fra registeret

Oppgaver etter migrering:

- PC forlater Azure AD fra Tenant A

- Intune-objekt slettet fra Tenant A

- Autopilotobjekt slettet fra Tenant A

- Brukeren blir bedt om at de vil bli logget av om 1 minutt

- Enheten starter på nytt, og starter deretter på nytt etter 30 sekunder

- Bruker logger på med Tenant B-legitimasjon

- PC er Azure AD sluttet og Intune registrert til Tenant B

- Oppgaven kjører for å gjenopprette %APPDATA% og %LOCALAPPDATA% elementers nye profil

- Autentiser til Tenant B ved hjelp av Microsoft Graph API med appregistrering

- Oppgaven kjører for å angi den primære brukeren av enheten i Intune

- Oppgaven kjører for å migrere BitLocker-nøkkelen til Tenant B Azure-miljøet

- Oppgaven kjører for å registrere enheten i Tenant B-autopilot med Group Tag-attributt fra Tenant A

Hva trengs for å gjennomføre?

Her er de individuelle delene som kreves:

- App-registreringer: App-registreringer opprettes i både Tenant A og Tenant B. Dette vil være den primære metoden for å autentisere objekter gjennom de ulike skriptene som brukes i prosessen.

- Skript: Det er flere skript som brukes under prosessen som må endres for organisasjonsspesifikke verdier som appregistreringsinformasjon, Tenant-ID-er, autopilotgruppetagger osv.

- Juster XML-oppgaver til PowerShell-skript: PowerShell-skriptene kjøres på forskjellige kontekstnivåer, men de fleste er som SYSTEM eller NT\AUTHORITY. For å oppnå dette, vil hvert PowerShell-skript ha en tilhørende XML-fil for å angi en planlagt oppgave i Windows som kjører skriptet med riktig kontekst.

- Windows Provisioning Package: Vi bruker Windows Configuration Designer-verktøyet til å lage en .PPKG-fil, som brukes til å levere et Azure AD Bulk Primary Refresh Token (BPRT). Pakken er det som binder enheten til Tenant B etter å ha blitt fjernet fra Tenant A.

- Opprydding: Skriptene våre sikrer at Intune- og Autopilot-objekter i Tenant A blir slettet til riktig tid for å tillate registrering og registrering til Tenant B.

Tips: Å bruke virtuelle maskiner (VM) for å teste denne prosessen er kritisk. Sørg for at du har flere VM-er å teste med og 1 eller 2 kontoer i Tenant A som har en motpartsidentitet i Tenant B. Denne testingen er også et flott tidspunkt for å dokumentere sluttbrukeropplevelsen.